| Data szkolenia | 06/04/2020 |

| Czas trwania | 5 dni |

| Limit miejsc | 5 osób |

| Cena | 3700 PLN / netto |

| Adres | ul. Towarowa 37 61-896 Poznań |

| Uwagi | PROMOCJA: 3100 PLN / netto |

CEL SZKOLENIA

Kurs omawia kwestię zwiększenia bezpieczeństwa administrowanej infrastruktury IT. Rozpoczęcie zajęć zaczyna się od podkreślenia faktu, iż ważne znaczenie ma zakładanie, że włamania do sieci może nastąpić w każdej chwili. Dodatkowo poruszane są zagadnienia o chronieniu poświadczenia i praw administracyjnych, aby zapewnić administratorom możliwość wykonywania tylko tych zadań, które muszą i tylko wtedy, kiedy jest taka trzeba.

Przed szkoleniem warto posiadać dwa lata doświadczenia w IT oraz:

- Ukończone kursy 740, 741 i 742 lub równoważne;

- Solidną, praktyczną znajomość podstaw sieciowych, w tym TCP / IP, User Datagram Protocol (UDP) i Domain Name System (DNS);

- Solidną, praktyczną znajomość podstaw Active Directory Domain Services (AD DS);

- Solidną, praktyczną znajomość podstaw wirtualizacji Microsoft Hyper-V;

- Zrozumienie podstaw bezpieczeństwa Windows Server.

ZAGADNIENIA

Wykrywanie włamania oraz przy użyciu narzędzi Sysinternals

- Przegląd wykrywania włamań

- Korzystanie z narzędzi Sysinternals do wykrywania włamania

Ochrona poświadczeń i dostępu uprzywilejowanego

- Zrozumienie praw użytkownika

- Konta komputerowe i usług

- Ochrona poświadczeń

- Zrozumienie uprzywilejowanego dostępu do stacji roboczych i serwerów skoku (jump)

- Wdrożenie rozwiązań hasła administratora lokalnego

Ograniczenie praw administratora przy pomocy (Just Enough Administration)

- Zrozumienie JEA

- Konfigurowanie i wdrożenie JEA

- Zarządzania dostępem uprzywilejowanym i administracja lasami

- Zrozumienie lasów ESAE

- Przegląd MIM

- Wdrożenie JIT i zarządzania dostępem uprzywilejowanym za pomocą MIM

Radzenie sobie ze złośliwym oprogramowaniem oraz z zagrożeniami

- Konfiguracja i zarządzanie Windows Defender

- Korzystanie polityk ograniczenia oprogrmowania (Software Restriction Policy) oraz AppLocker

- Konfigurowanie i używanie strażnika urządzeń

- Używanie i wdrożenie Enhanced Mitigation Experience Toolkit

Analiza aktywności przy użyciu analityki zaawansowanego audytu oraz logów

- Przegląd audytu

- Zrozumienie zaawansowanego audytu

- Konfigurowanie audytu oraz logów Windows PowerShell

Analizowanie aktywności z funkcją Microsoft Advanced Threat Analytics oraz pakietem zarządzania operacyjnego

- Przegląd zaawansowanej analityki zagrożeń

- Zrozumienie OMS (Operations Management Suite)

Zabezpieczanie infrastruktury wirtualizacji

- Przegląd Guarded Fabric maszyn wirtualnych

- Zrozumienie ekranowanych i szyfrowanych maszyn wirtualnych

Zapewnienie infrastruktury serwerowej dla rozwoju aplikacji oraz obciążenia

- Korzystanie z menadżera Compliance zabezpieczeń

- Wprowadzenie do nano serwera

- Zrozumienie kontenerów

Ochrona danych za pomocą szyfrowania

- Planowanie i wdrożenie szyfrowania

- Planowanie i wdrożenie funkcji BitLocker

Ograniczanie dostępu do plików i folderów

- Wprowadzenie do FSRM

- Wdrożenie zarządzania klasyfikacją i zadania zarządzania plikami

- Zrozumienie dynamicznej kontroli dostępu (DAC)

Używanie zapory celem kontroli ruchu sieciowego

- Zrozumienie zapory systemu Windows

- Rozproszone, programowe zapory

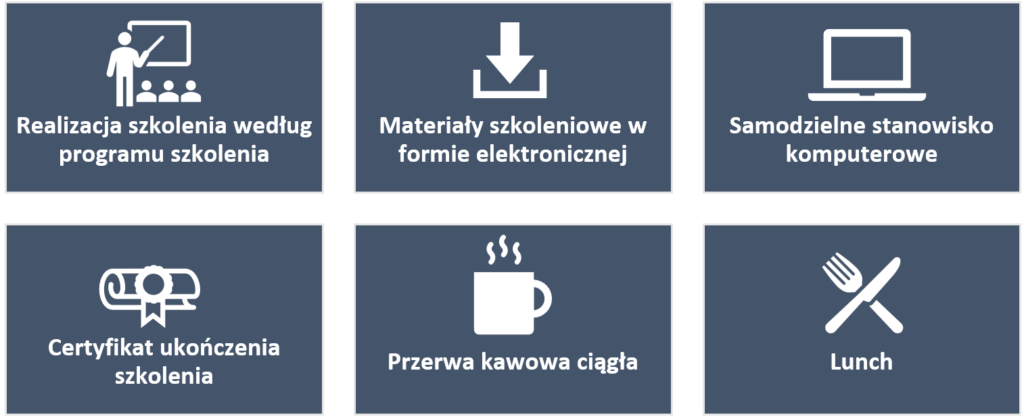

W CENIE SZKOLENIA