- 04-03-2019

- Cloud

- Grzegorz

Jak zestawić połączenie VPN Site–to–Site między Microsoft Azure a infrastrukturą On-Prem?

Połączenie między zasobami chmurowymi, a tymi, które utrzymywane są w naszej lokalnej serwerowni, jest kluczowym elementem zapewniającym możliwość wymiany danych między tymi dwoma środowiskami. W jaki sposób zatem zestawić połączenie VPN Site-to-Site?

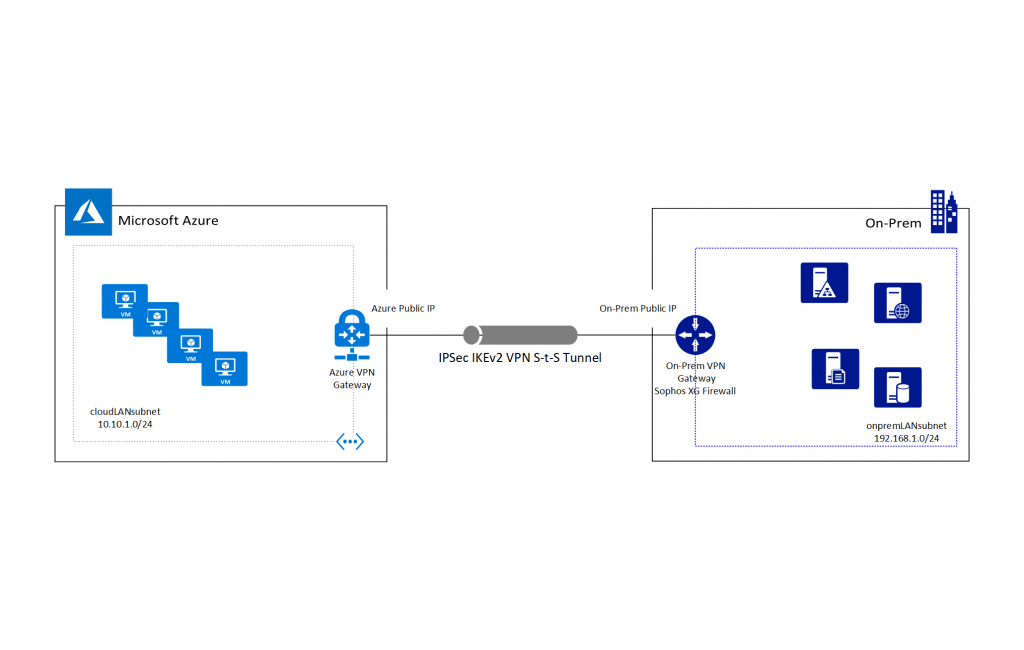

Chcąc w pełni korzystać z dobrodziejstw chmury obliczeniowej zdarza się, że musimy skutecznie, niezawodnie i co ważniejsze bezpiecznie, połączyć zasoby naszej infrastruktury On-Prem z zasobami znajdującymi się w chmurze. Jest na to kilka sposobów. W tym artykule postanowiłem pokazać jak krok po kroku zestawić połączenie VPN Site-to-Site między Microsoft Azure, a urządzeniem Sophos XG Firewall.

Na potrzeby tego poradnika, posłużymy się prostym przykładem takiego środowiska, które po stronie OnPrem jest wyposażone w sprzętowy UTM – Sophos XG Firewall. Natomiast po stronie Azure’a, będzie to usługa Bramy Sieci Wirtualnej. Całość pokazana jest schematycznie na rysunku poniżej.

Krok 1. Utwórz Bramę Sieci Lokalnej w Microsoft Azure.

1. Zaloguj się do portalu Azure, wpisując w polu adresu dowolnej przeglądarki https://portal.azure.com i podaj poświadczenia swojego użytkownika.

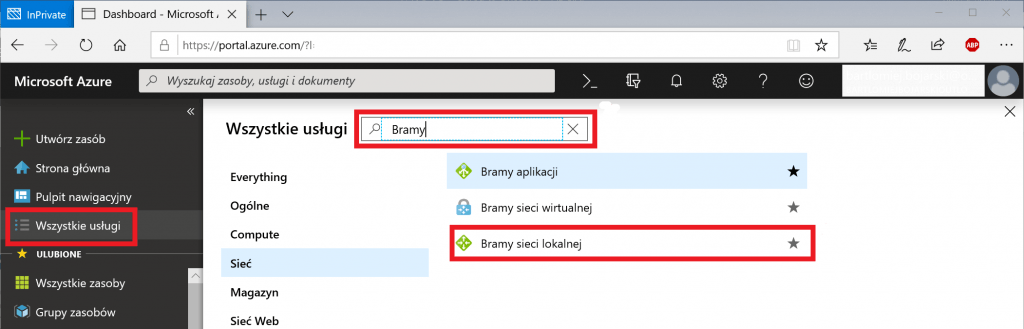

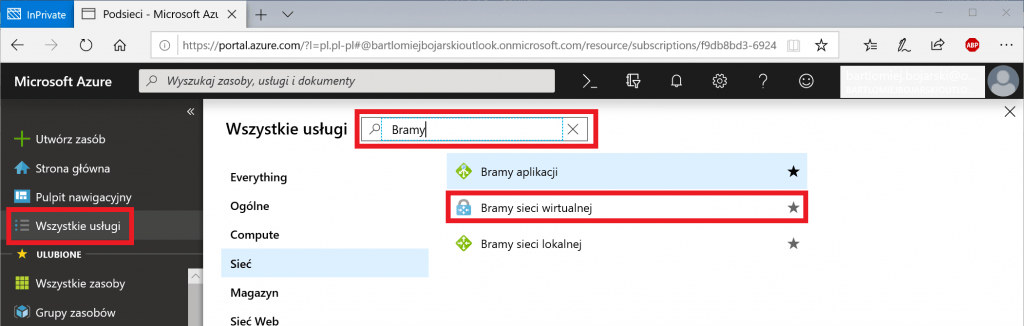

2. Kliknij Wszystkie usługi z menu po lewej stronie portalu. W okienku wyszukiwania wpisz słowo Bramy i wybierz Bramy sieci lokalnej.

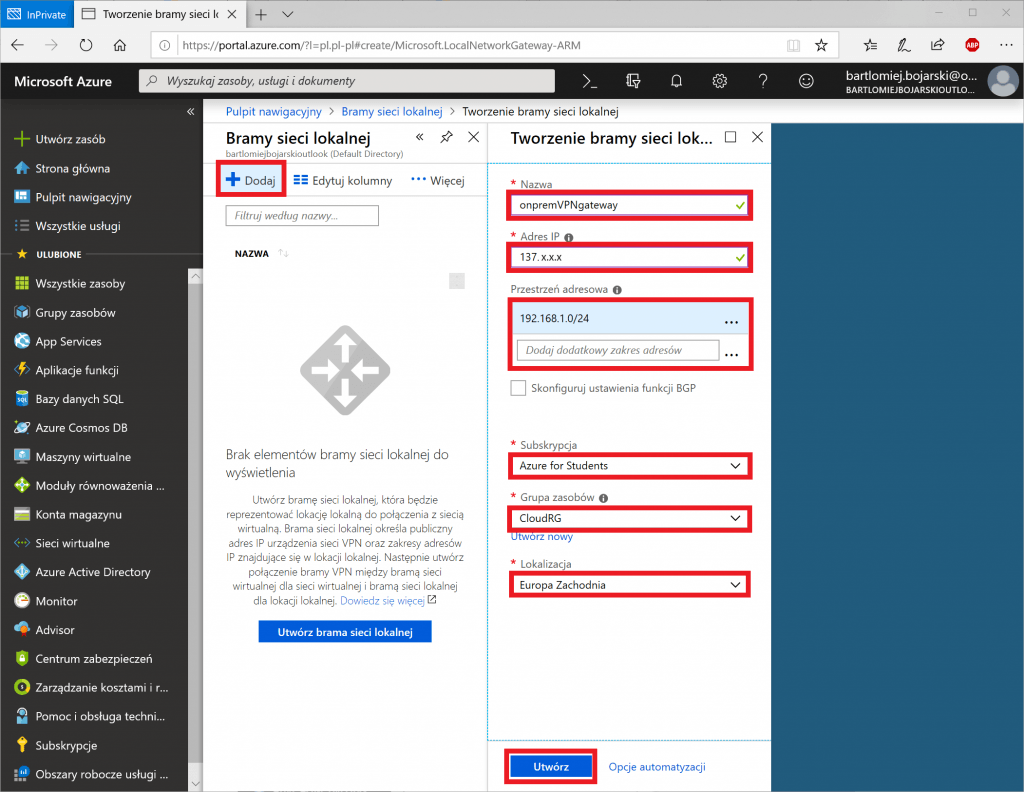

3. W panelu Bramy sieci lokalnych kliknij opcję +Dodaj, a następnie skonfiguruj wymagane opcje w panelu Tworzenie bramy sieci lokalnej:

- Nazwa: tutaj wpisz unikalną nazwę bramy sieci lokalnej

- Adres IP: podaj publiczny adres IP bramy VPN po stronie środowiska OnPrem

- Przestrzeń adresowa: określ zakresy adresów podsieci lokalnych po stronie środowiska OnPrem. W naszym przypadku posłużymy się podsiecią o adresie 192.168.1.0/24. Uwaga: dodając adresy podsieci upewnij się, że ich zakresy nie pokrywają się z zakresami podsieci w Azure z którymi chcesz się połączyć.

- Subskrypcja: wybierz subskrypcję, w której będą tworzone zasoby.

- Grupa zasobów: wskaż grupę zasobów, w której będzie tworzona brama sieci lokalnej.

- Lokalizacja: wskaż lokalizację (Region), w której będzie tworzona brama sieci lokalnej.

Wprowadzone parametry potwierdź klawiszem Utwórz.

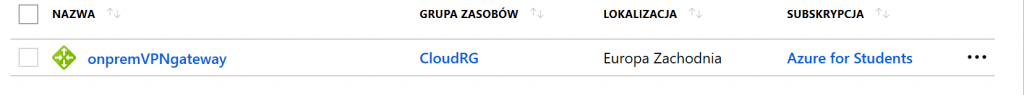

4. Finalnie zostanie utworzona Brama sieci lokalnej, która będzie wykorzystana przy kreowaniu Bramy sieci wirtualnej.

Krok 2. Utwórz podsieć dla Bramy Sieci Wirtualnej

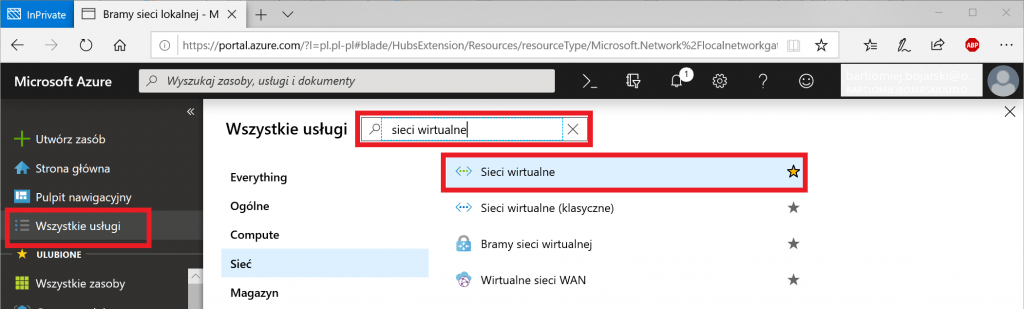

1. Kliknij Wszystkie usługi z menu po lewej stronie portalu. W okienku wyszukiwania wpisz frazę sieci wirtualne i wybierz Sieci Wirtualne.

2. Wybierz Sieć wirtualną, w której chcesz utworzyć podsieć dla Bramy sieci wirtualnej.

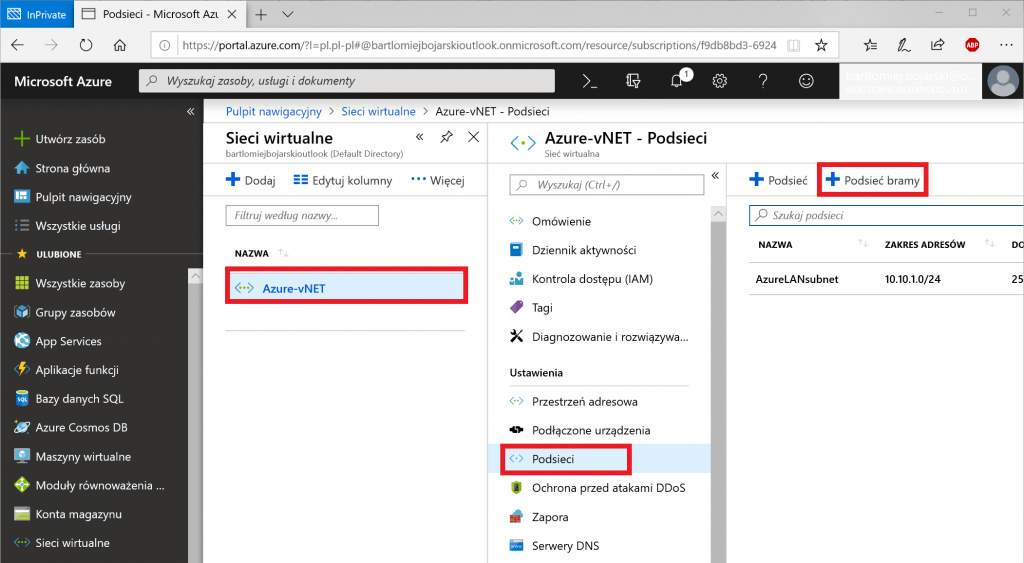

3. W panelu Sieci wirtualnych, w sekcji Ustawienia, wybierz opcję Podsieci.

4. W panelu Podsieci, kliknij klawisz +Podsieć bramy.

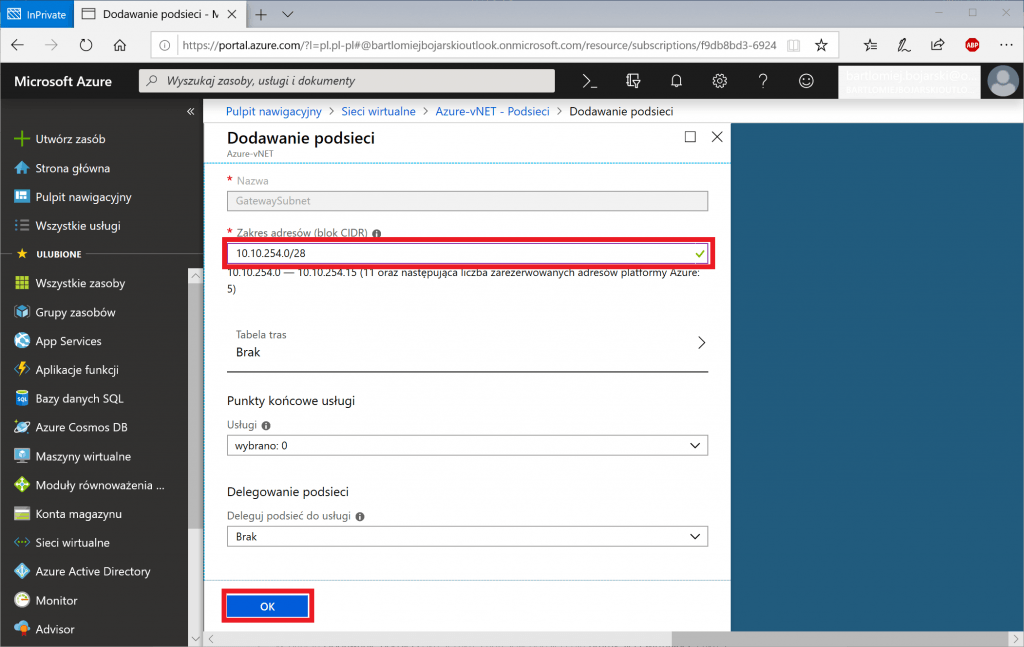

5. W panelu Dodawanie podsieci określ zakres adresów podsieci dla Bramy sieci wirtualnej. Zakres adresów tej podsieci powinien być możliwie mały, jednak uwzgledniający ewentualną rozbudowę. W naszym przypadku będzie to 28 bitów co daje przestrzeń 16 adresów, jadnak 5 z nich jest zarezerwowana przez Azure’a, więc nam zostaje możliwość podłączenia do 11 podsieci. Operację potwierdź klawiszem OK.

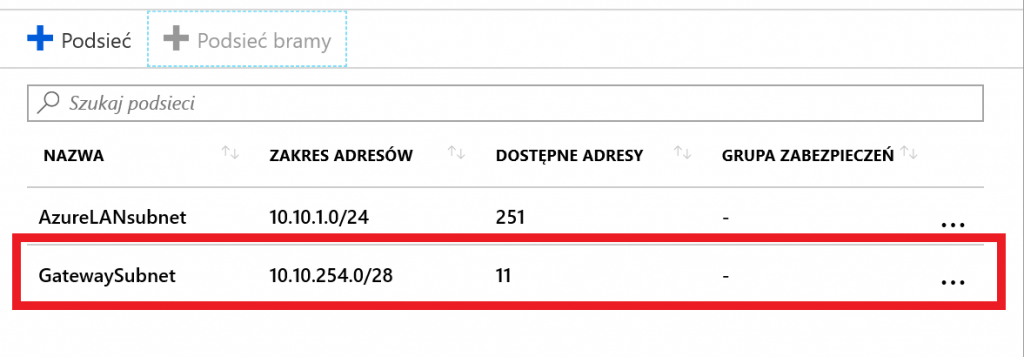

6. Finalnie powstanie podsieć dla Bramy sieci wirtualnych.

Krok 3. Utwórz Bramę Sieci Wirtualnej.

1. Kliknij Wszystkie usługi z menu po lewej stronie portalu. W okienku wyszukiwania wpisz słowo Bramy i wybierz Bramy sieci wirtualnej.

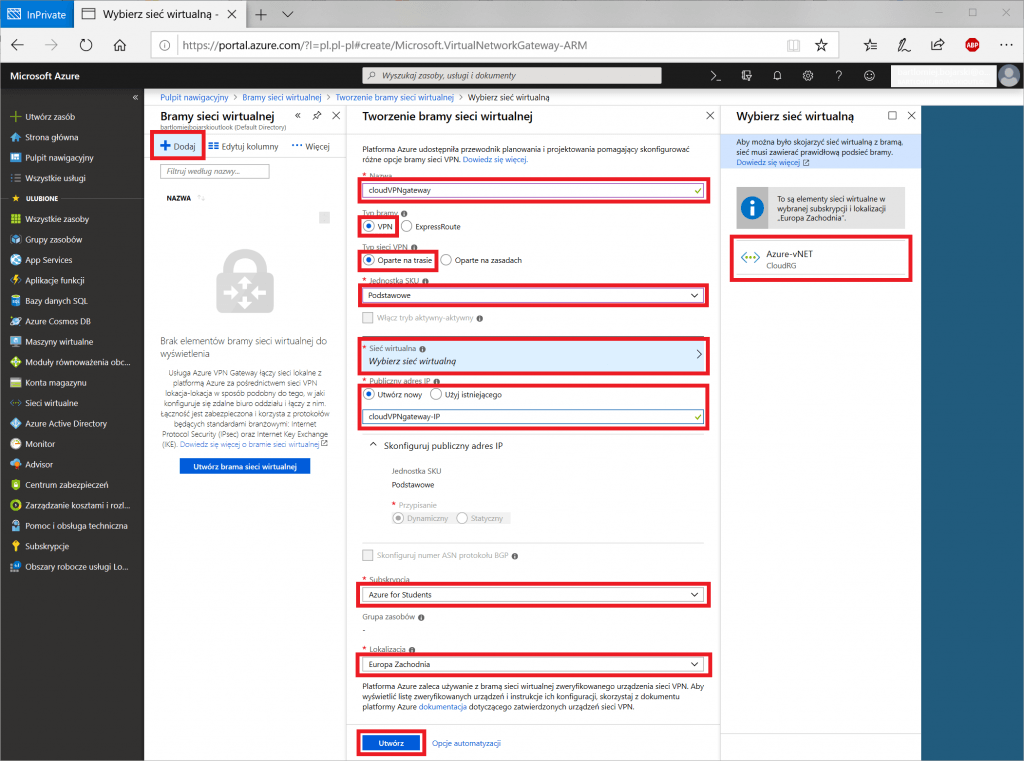

2. W panelu Bramy sieci wirtualnej kliknij opcję +Dodaj, a następnie skonfiguruj wymagane opcje w panelu Tworzenie bramy sieci wirtualnej:

- Nazwa: tutaj wpisz unikalną nazwę bramy sieci wirtualnej.

- Typ bramy: wybierz opcję VPN

- Typ sieci VPN: wybierz opcję Oparte na trasie.

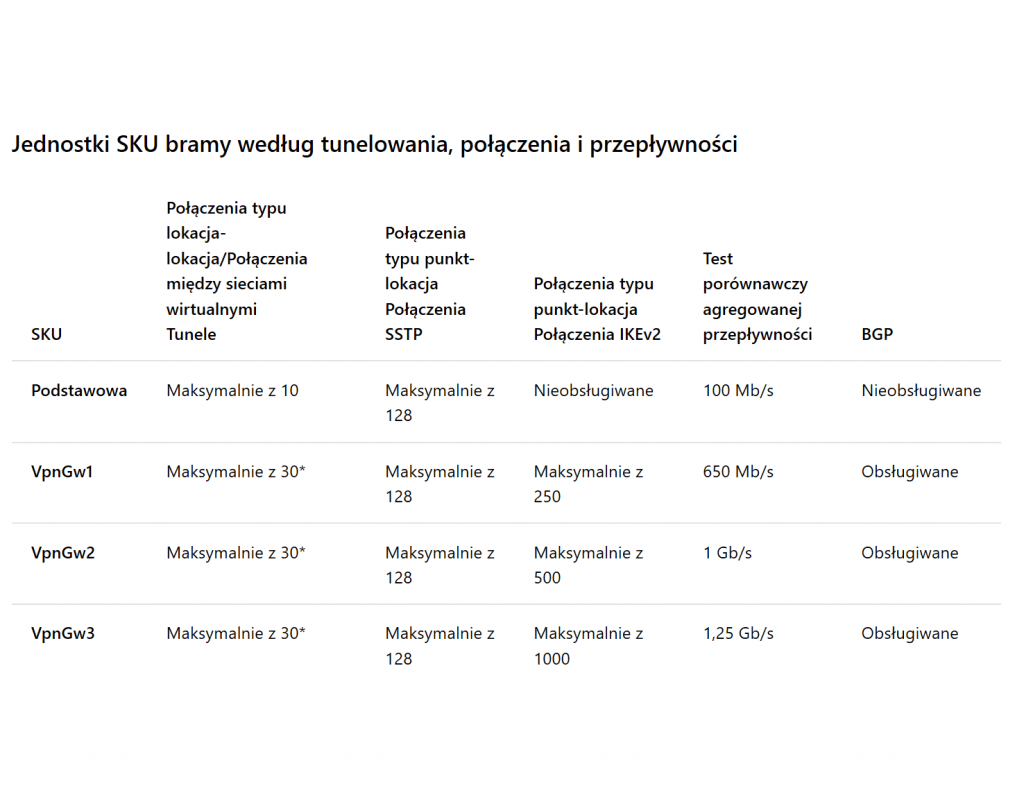

- Jednostka SKU: wybierz opcję najbardziej odpowiadającą Twoim wymaganiom. Poniżej jest przedstawiona tabela z parametrami poszczególnych rodzajów bram VPN. W naszym przypadku skorzystamy z najprostszej i najtańszej zarazem bramy typu podstawowego.

- Sieć wirtualna: tutaj kliknij w opcję Wybierz sieć wirtualną. Pojawi się dodatkowy panel z listą dostępnych sieci wirtualnych. Zaznacz tę w której została utworzona podsieć dla bramy sieci wirtualnej (patrz krok 2)

- Publiczny adres IP: zaznacz opcję Utwórz nowy i zdefiniuj jego nazwę

- Subskrypcja: wybierz subskrypcję, w której będą tworzone zasoby.

- Lokalizacja: wskaż lokalizację (Region), w której będzie tworzona brama sieci lokalnej.

Wprowadzone parametry potwierdź klawiszem Utwórz.

Uwaga: tworzenie bramy sieci wirtualnej może potrwać nawet 45 minut. Zatem uzbrój się w cierpliwość.

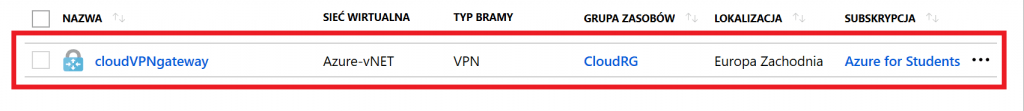

3. Finalnie zostanie utworzona Brama sieci wirtualnej, która będzie wykorzystana przy kreowaniu połączenia VPN do zasobów środowiska On-Prem.

Krok 4. Utwórz połączenie VPN.

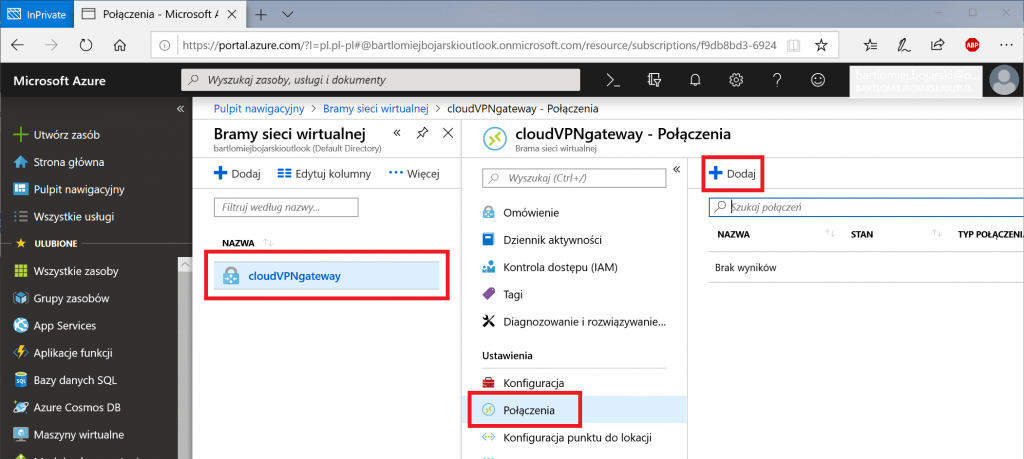

1. Wybierz utworzoną w Kroku 3 Bramę sieci wirtualnej, a następnie w sekcji Ustawienia wybierz opcję Połączenia. W panelu Połączenia wybierz opcję +Dodaj

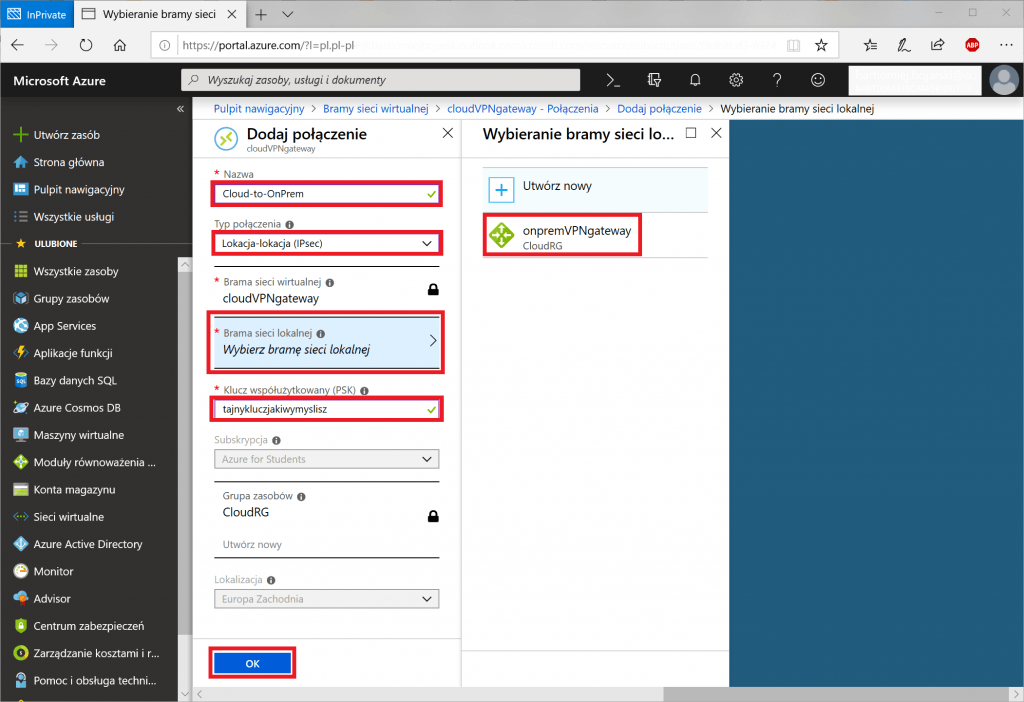

2. W panelu Dodaj połączenie zdefiniuj następujące parametry:

- Nazwa: tutaj wpisz unikalną nazwę połączenia

- Typ połączenia: wybierz opcję Lokacja-Lokacja (IPSec)

- Brama sieci lokalnej: kliknij opcję Wybierz bramę sieci lokalnej. Pojawi się dodatkowy panel Wybieranie bramy sieci lokalnej z listą utworzonych wcześniej bram lokalnych. Z listy wybierz tę, która została utworzona w Kroku 1

- Klucz współużytkowany (PSK): tutaj zdefiniuj unikalny klucz, którym będzie uwierzytelniane połączenie między Bramą sieci wirtualnej po stronie Azure’a i Bramą VPN po stronie środowiska On-Prem. Tę wartość zachowaj, ponieważ będzie potrzebna przy tworzeniu połączenia podczas konfiguracji Bramy VPN Sophos XG Firewall .

Wprowadzone parametry potwierdź klawiszem OK.

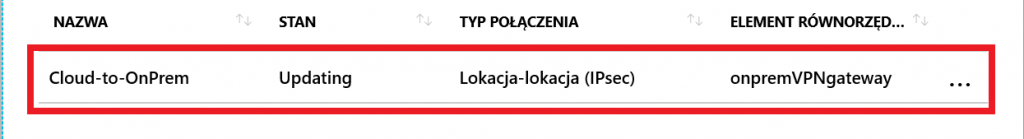

3. Finalnie zostanie utworzone połączenie, które na razie ma status Updating.

Krok 5. Skonfiguruj Sophos XG Firewall.

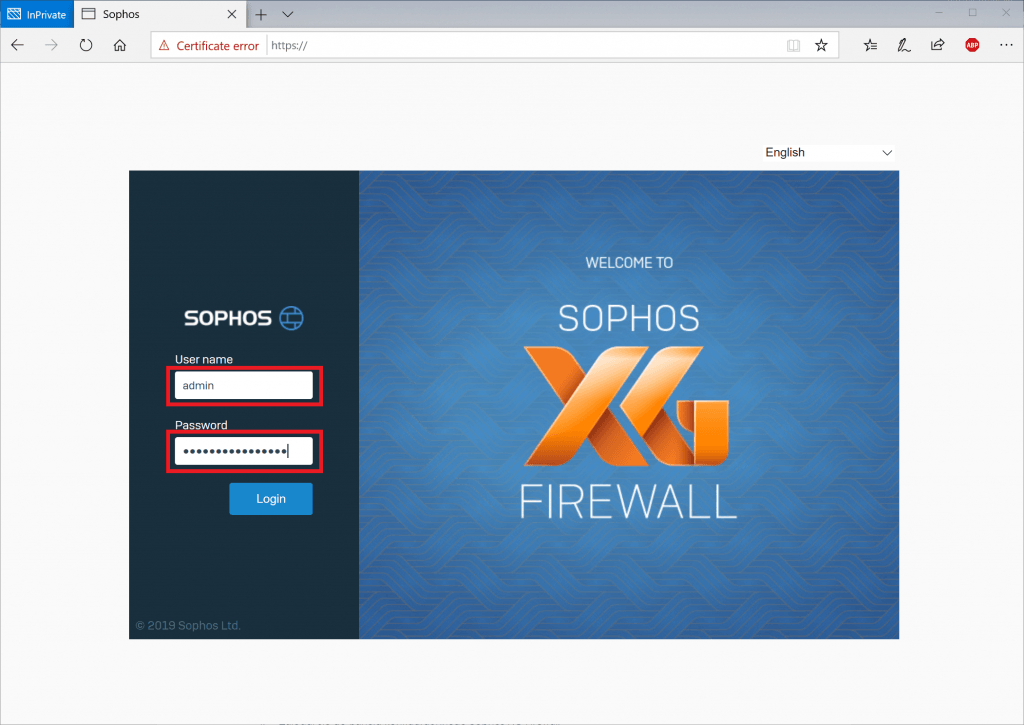

1. Zaloguj się do panelu konfiguracyjnego Sophos XG Firewall

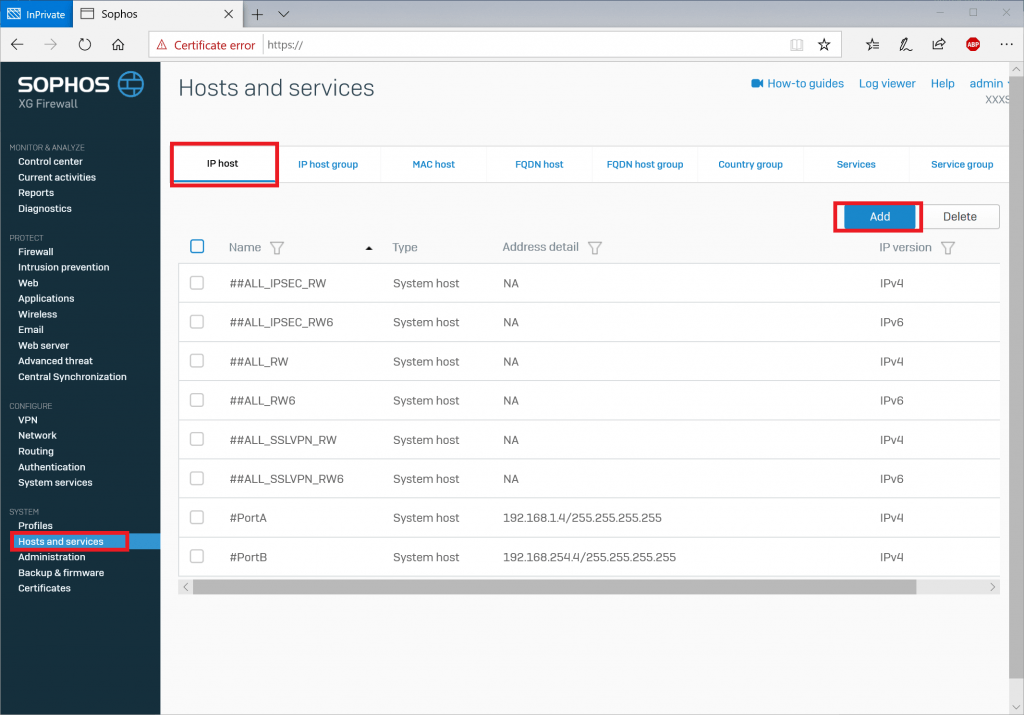

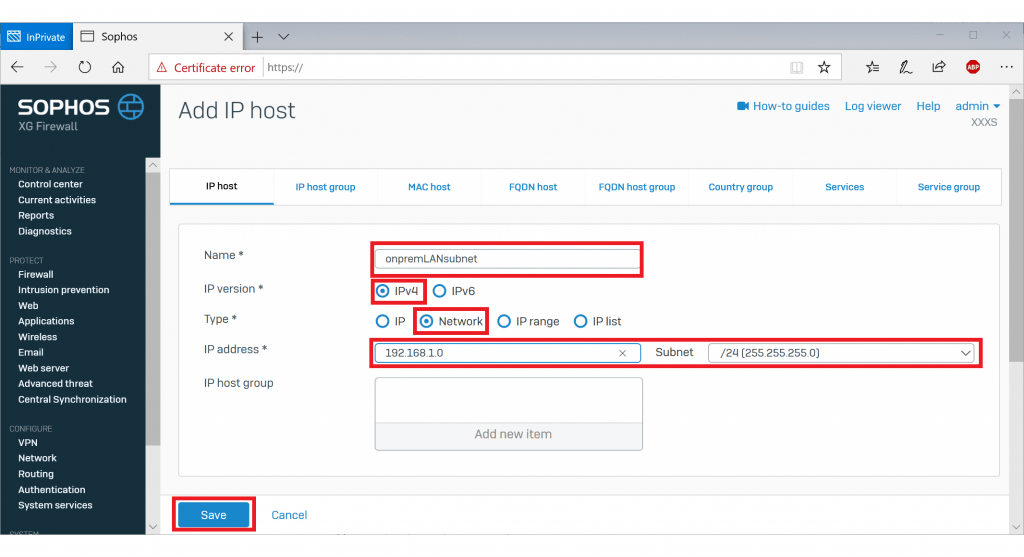

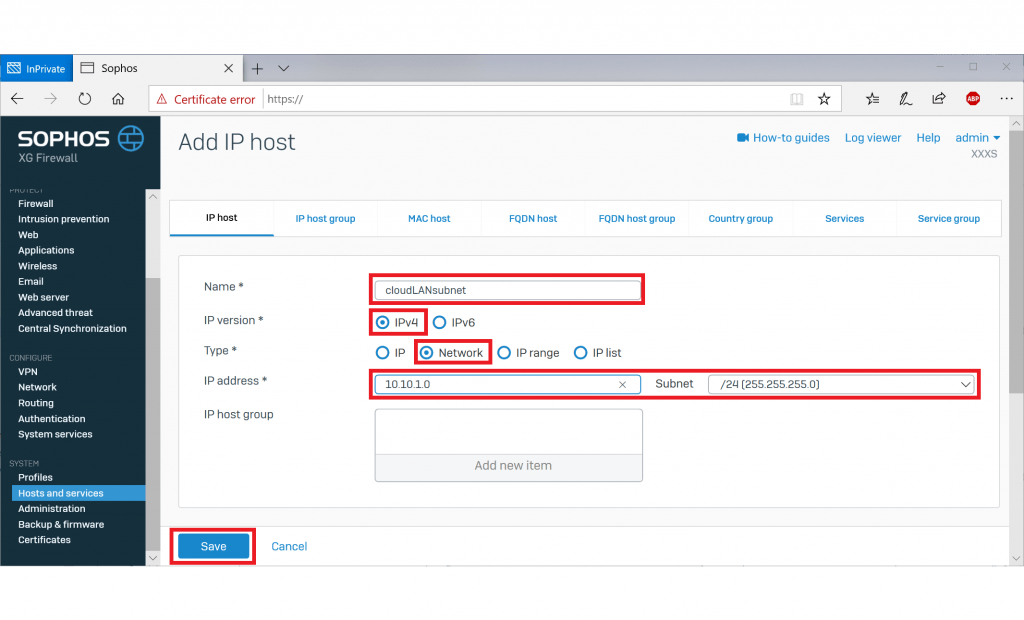

2. Z panelu po lewej wybierz opcję Hosts and Services i dalej IP host. Następnie kliknij klawisz Add.

3. Skonfiguruj parametry sieci lokalnej (po stronie środowiska On-Prem) i zdalnej (po stronie środowiska Cloud):

- Name: podaj unikalną nazwę

- IP version: zaznacz IPv4

- Type: zaznacz opcję Network

- IP address: Podaj adres podsieci i jej maskę

Wprowadzone parametry potwierdź klawiszem Save.

4. Finalnie powinny być zdefiniowane dwie podsieci – Lokalna i zdalna

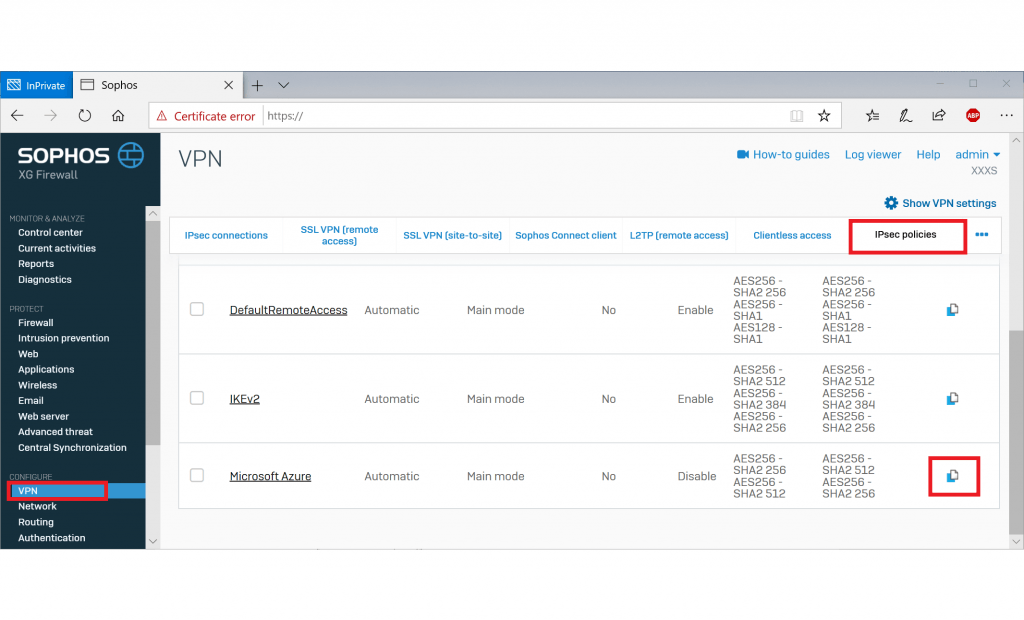

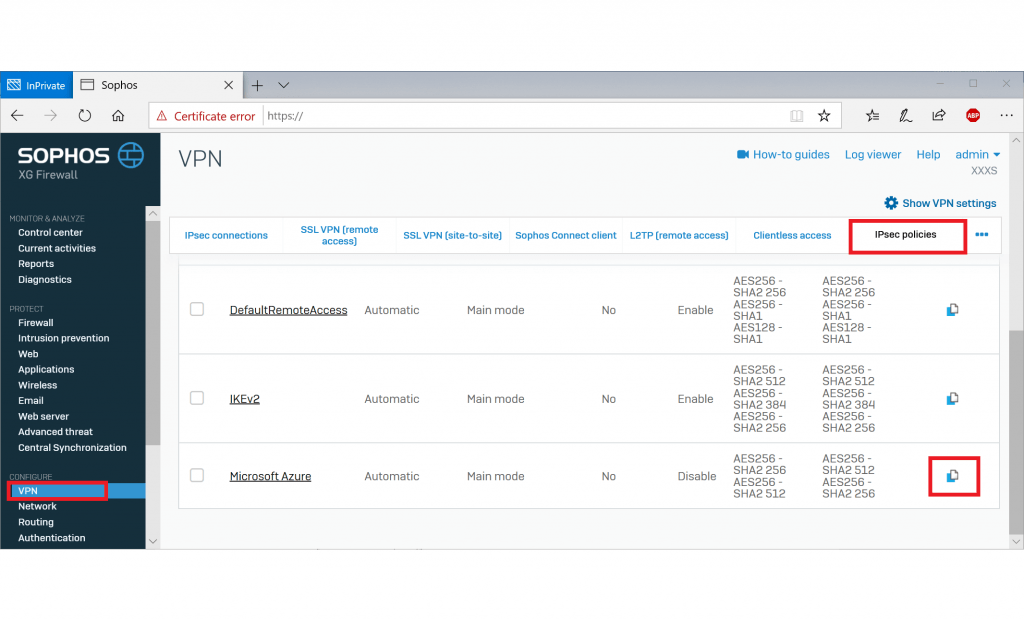

5. Przejdź do ustawień VPN. W lewym panelu menu wybierz opcję VPN i dalej IPSec Policies. Następnie wykonaj duplikat polisy Microsoft Azure.

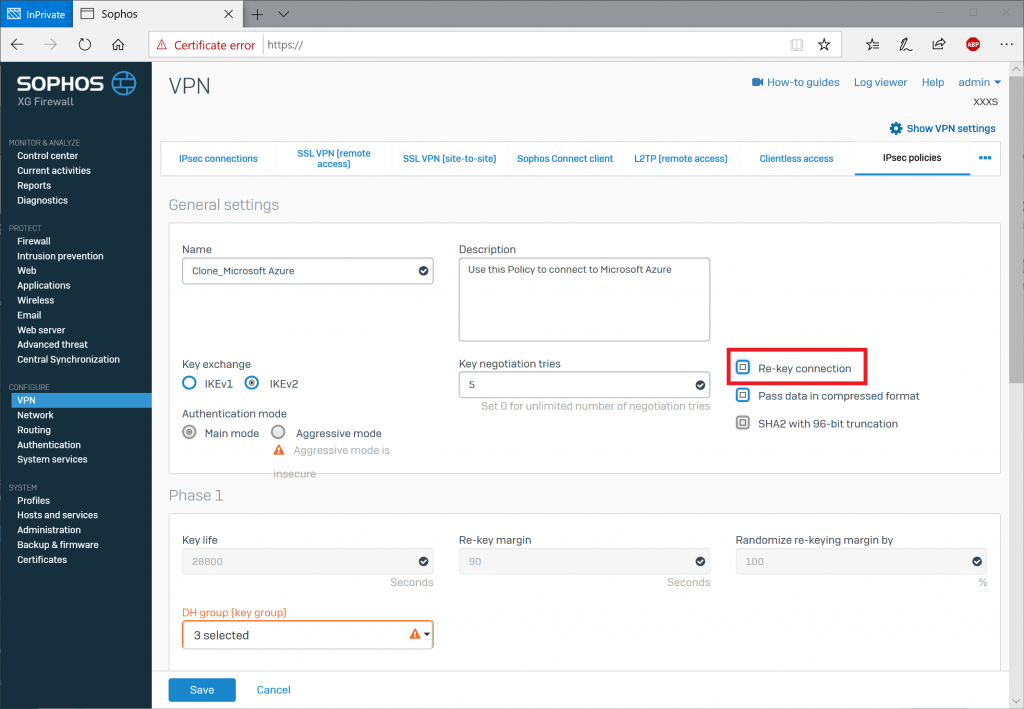

6. W skopiowanej polisie Microsoft Azure (Clone_Microosft Azure) zmień dwa ustawienia – wyłącz opcję Re-key connection i w sekcji Dead Peer Detection ustaw wartość opcji When peer unreachable na Disconnect.

Wprowadzone parametry potwierdź klawiszem Save.

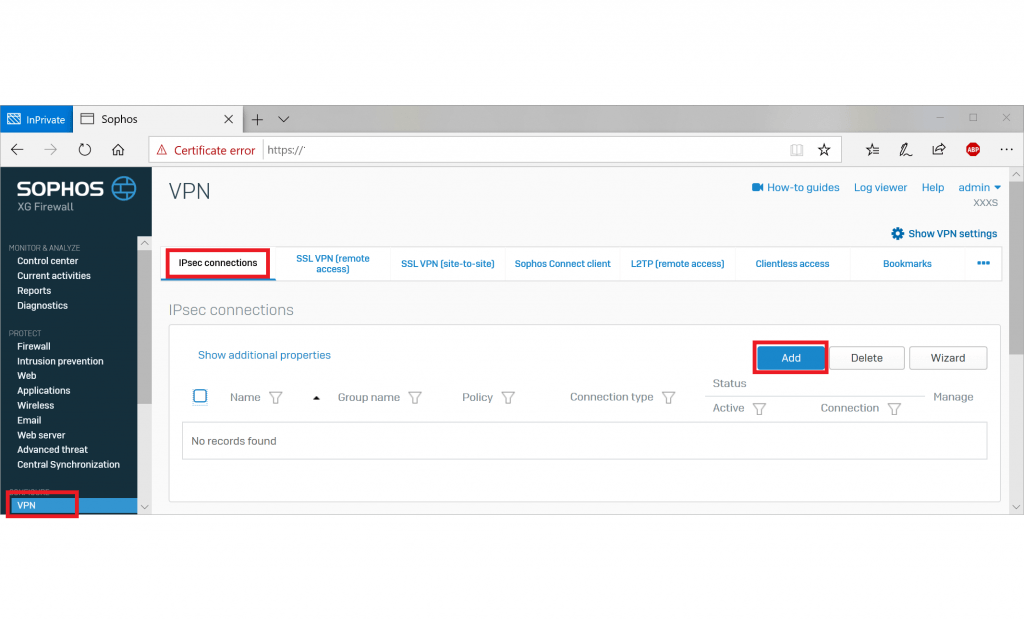

7. W ustawieniach VPN kliknij opcję IPSec connections i następnie Add

8. Skonfiguruj poniższe opcje:

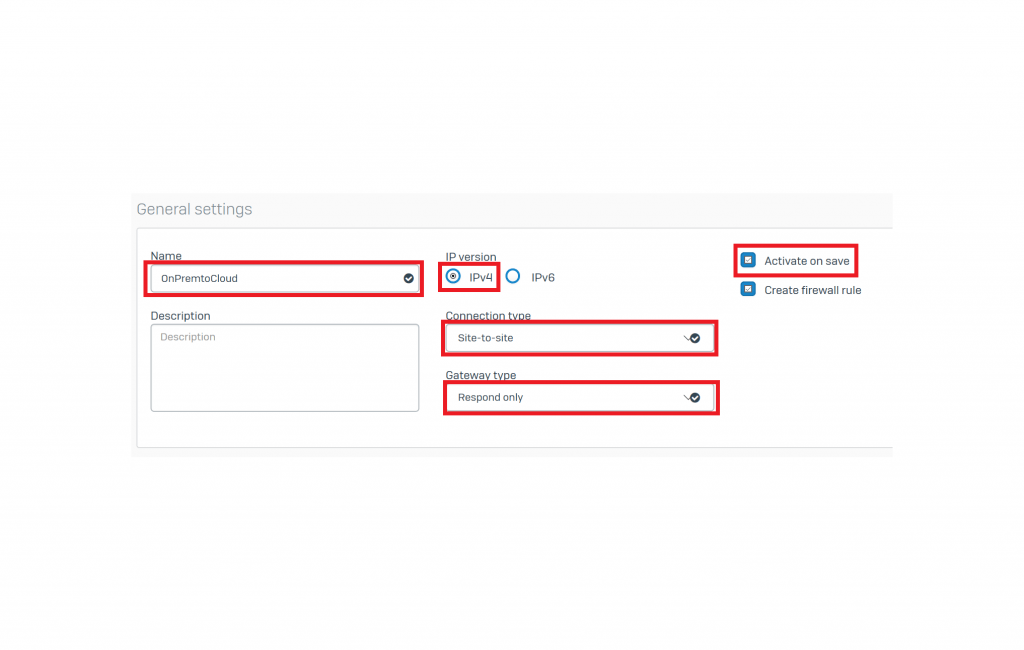

General Settings:

- Name: wpisz tutaj dowolną nazwę

- IP Version: zaznacz opcję IPv4

- Activate on Save: zaznacz tę opcję

- Connection Type: wybierz Site-to-Site

- Gateway Type: wybierz Respond Only

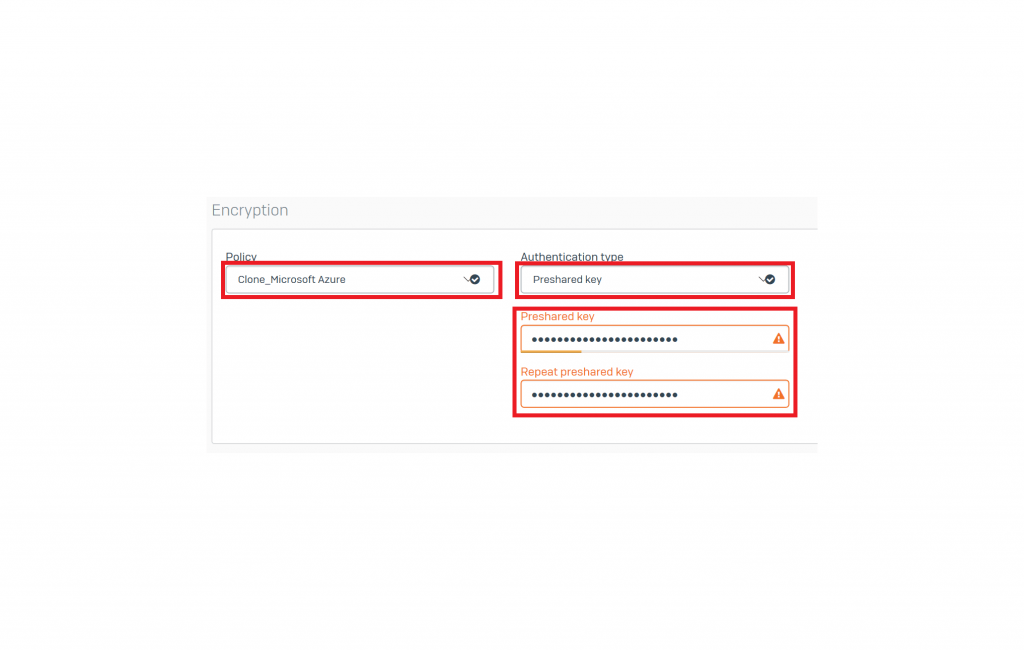

Encryption:

- Policy: Podaj nazwę polisy, która została przygotowana w punkcie 6.

- Authentication Type: wybierz Preshared Key

- Preshared Key: wpisz tę samą wartość klucza, która została zdefiniowana w Kroku 4 w punkcie 2 w opcji Klucz współużytkowany (PSK)

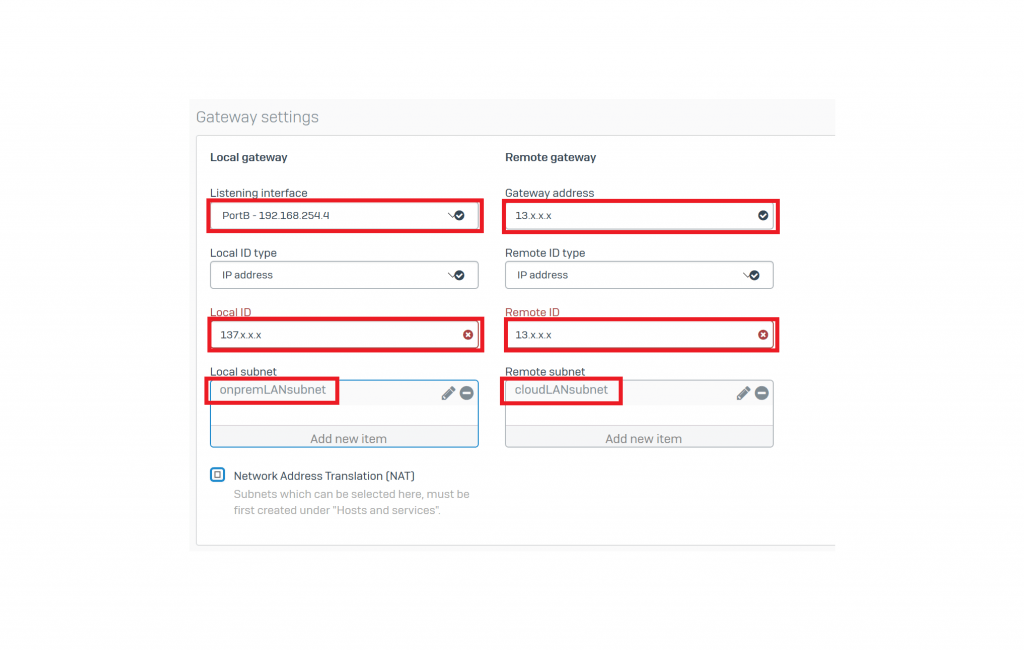

Gateway Settings:

- Listening Interface: wybierz interfejs WAN urządzenia Sophos XG Firewall.

- Gateway Address: wpisz publiczny adres IP Bramy Sieci Wirtualnej stworzonej wcześniej w Azure.

- Local ID: wybierz opcję IP Address.

- Remote ID: wybierz opcję IP Address.

- Local ID: wpisz publiczny adres IP interfejsu WAN urządzenia Sophos XG Firewall.

- Remote ID: wpisz publiczny adres IP Bramy Sieci Wirtualnej stworzonej wcześniej w Azure.

- Local Subnet: wybierz wcześniej utworzoną sieć lokalną po stronie środowiska OnPrem.

- Remote Subnet: wybierz wcześniej utworzoną sieć zdalną po stronie środowiska Cloud.

Advanced – pozostaw ustawienia domyślne

Kliknij Save, aby zapisać ustawienia i zestawić tunel VPN między środowiskami.

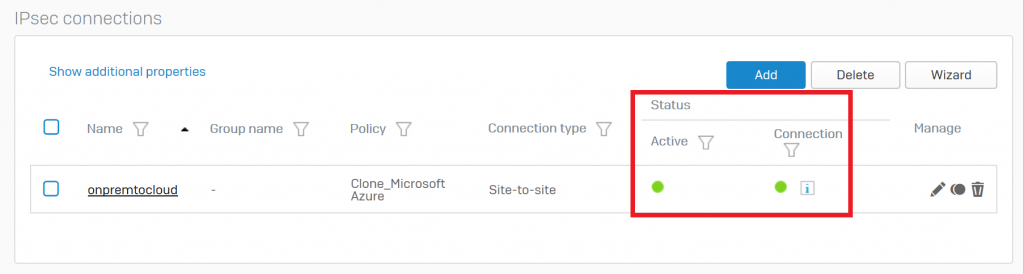

Uwaga:

- Upewnij się, że połącznie jest aktywne. Jeśli nie kliknij przyciska w kolumnie Active.

- Nie klikaj przycisku pod kolumną Connection. Azure powinien zainicjować tunel VPN.

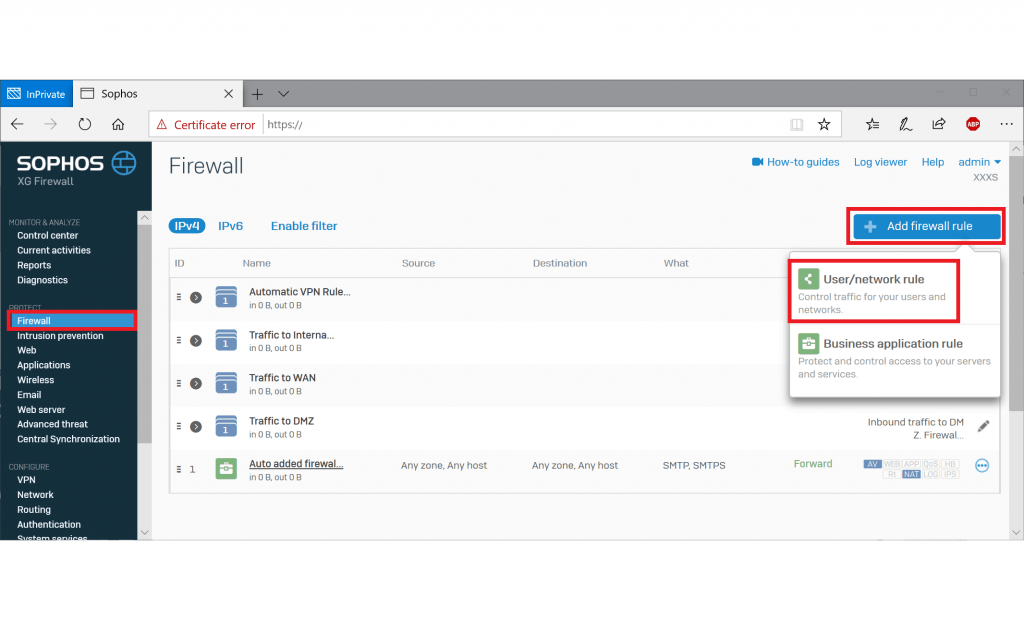

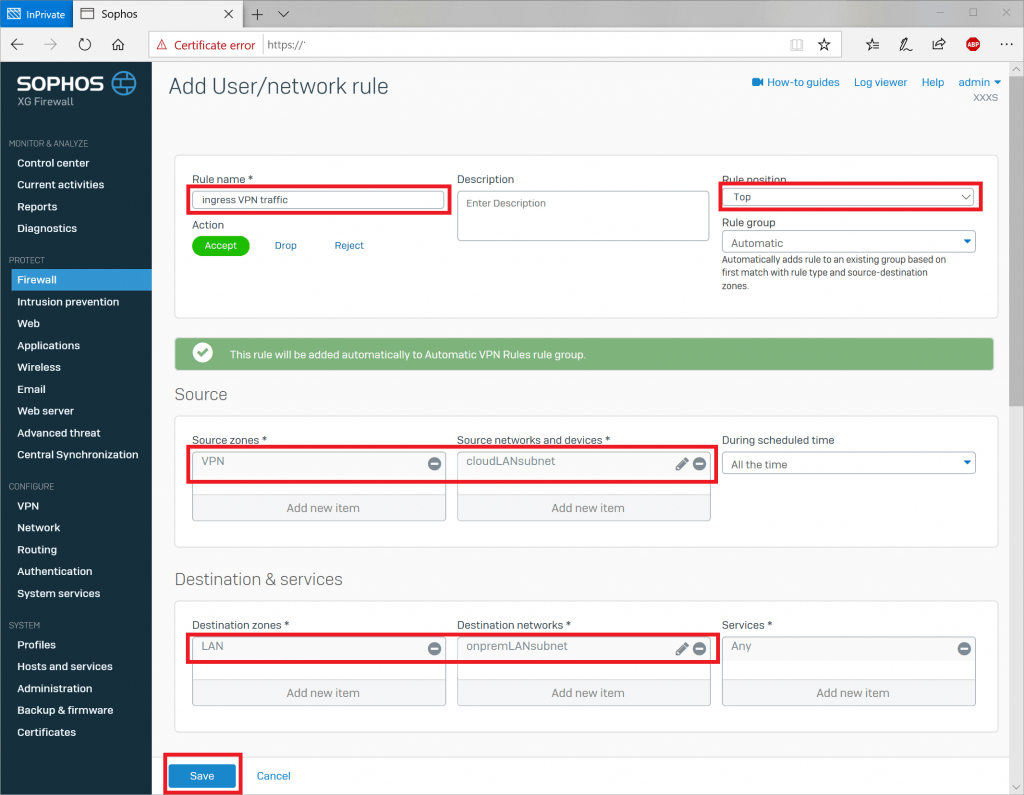

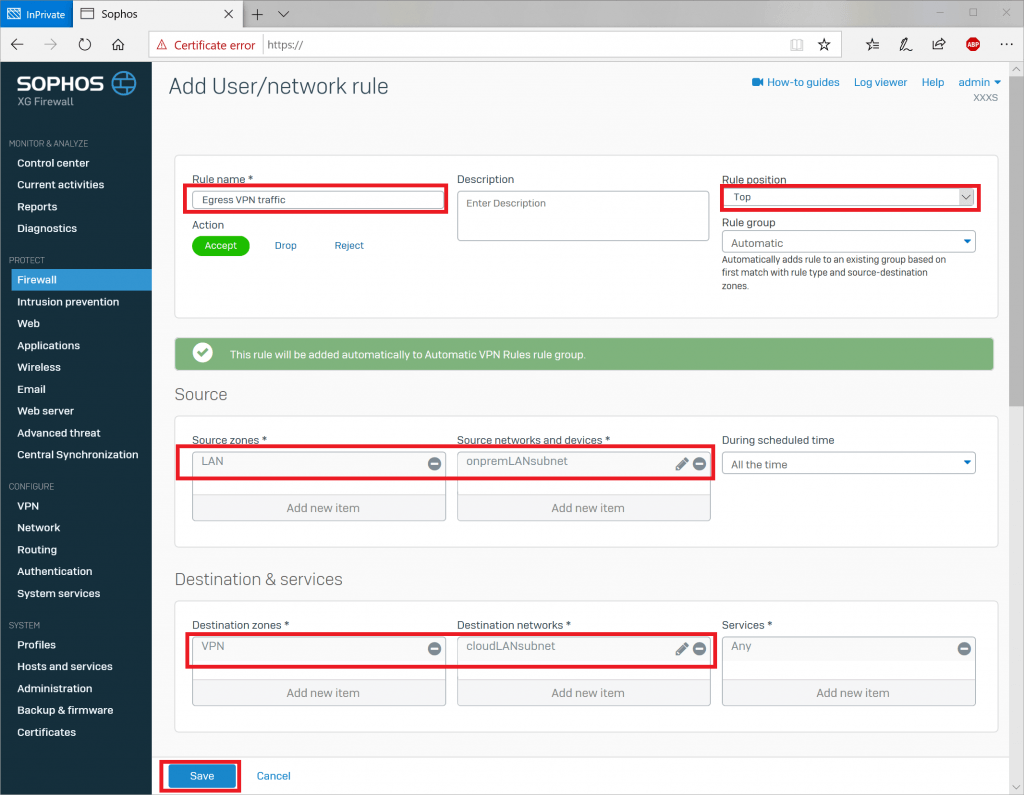

9. Przejdź do menu Firewall i wybierz opcję +Add firewall rule, a następnie User/network rule.

10. Stwórz regułę dla ruchu przychodzącego tak jak pokazano na rysunku

Pozostałe ustawienia pozostaw jako domyślne. Zapisz regułę klawiszem Save.

11. Stwórz regułę dla ruchu wychodzącego tak jak pokazano na rysunku

Pozostałe ustawienia pozostaw jako domyślne. Zapisz regułę klawiszem Save.

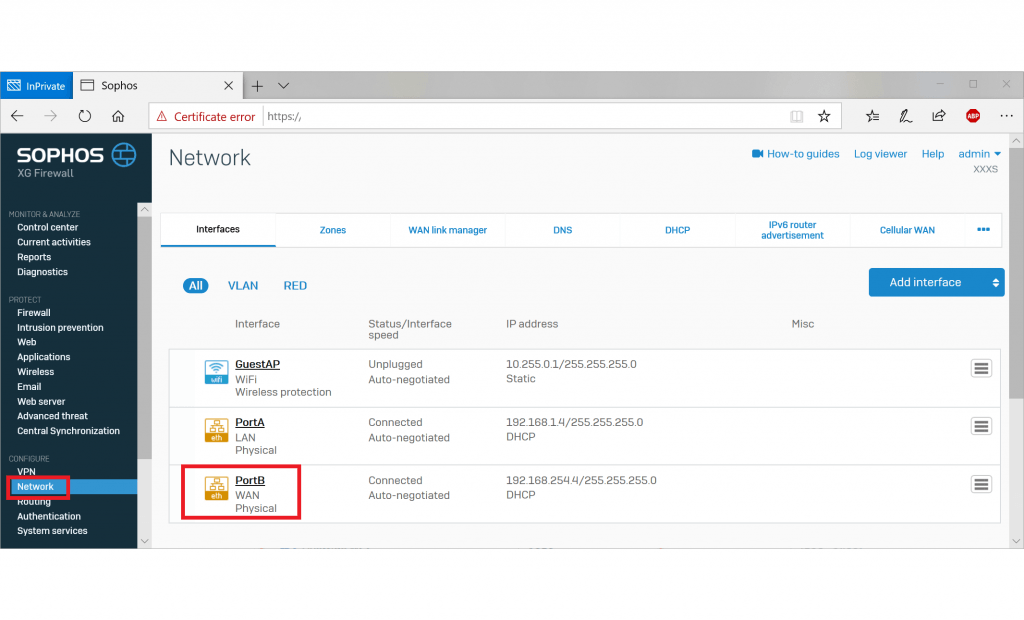

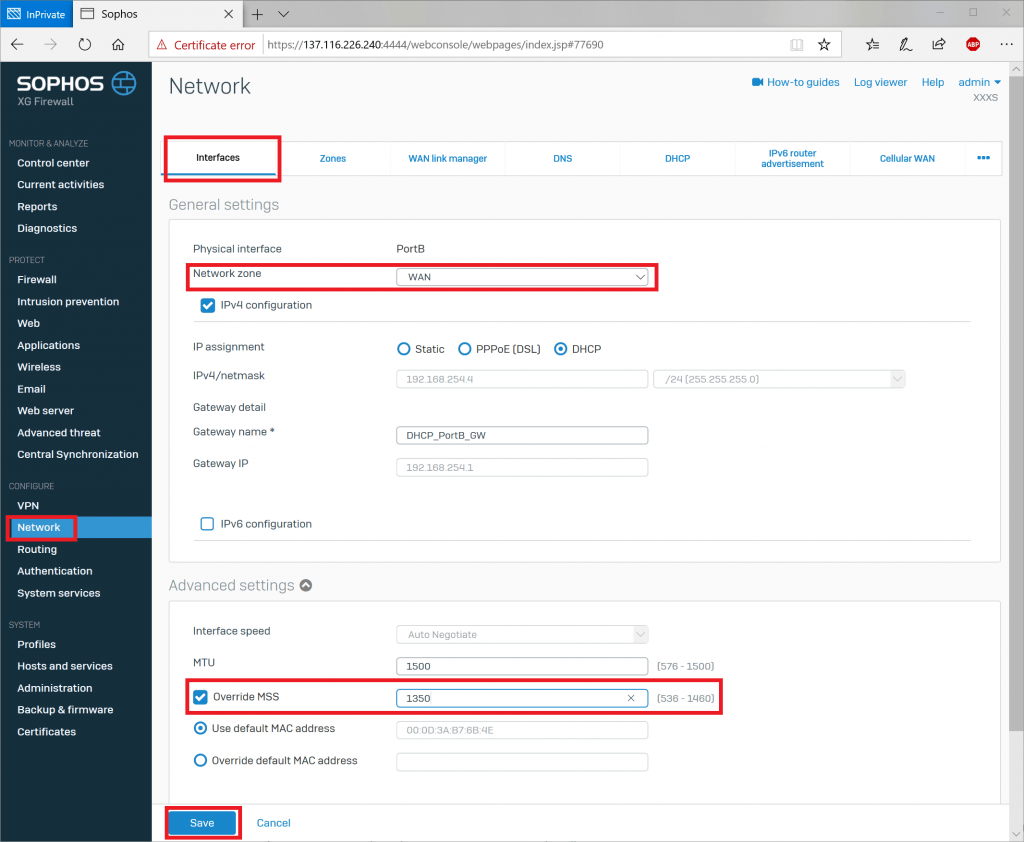

12. W lewym menu wybierz Network i dalej kliknij w interfejs WAN urządzenia Sophos XG Firewall. Następnie wybierz opcję Interfaces i w sekcji Advanced settings zaznacz opcję Override MSS i wstaw wartość 1350.

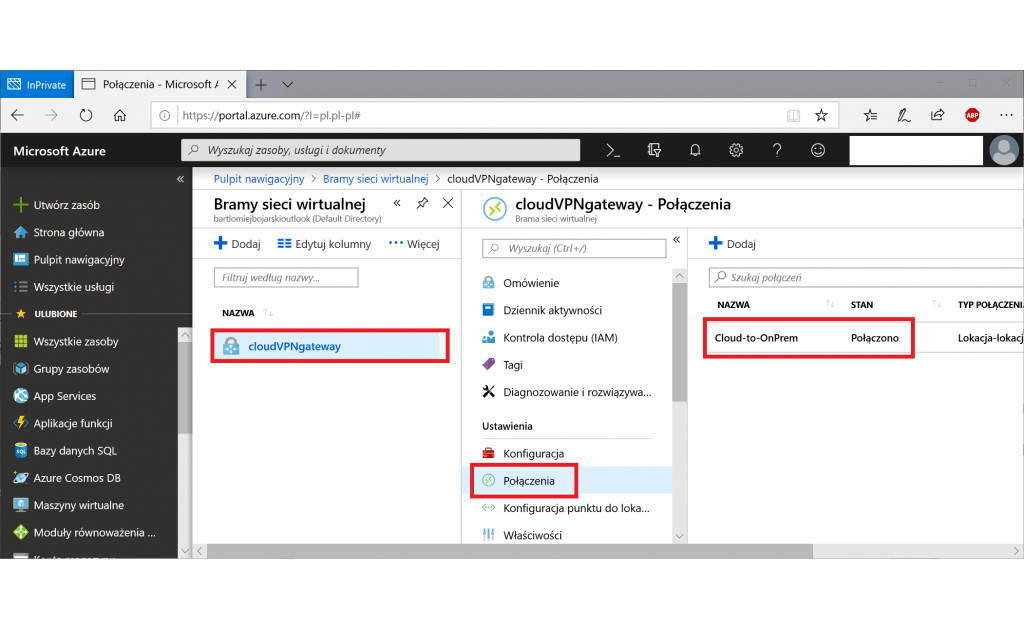

13. Ostatnim krokiem jest sprawdzenie czy połączenie jest aktywne i działa, także od strony Azure’a.

Autor: Bartłomiej Bojarski